Sicurezza informatica tecnica

Sicurezza informatica tecnica

Argomenti correlati: Sicurezza informatica nei SI, Sicurezza informatica giuridica, Sicurezza informatica nelle PA, Regolamento Europeo 679/2016

Il sistema informatico rappresenta una dimensione primaria del sistema informativo di ente pubblico o di un'azienda. In generale può essere pensato costituito da sistemi di elaborazione connessi tra loro attraverso tecnologie elettroniche, informatiche e telematiche per condividere risorse e servizi.

La sicurezza della rete informatica di un'azienda è un elemento indispensabile per garantire il pieno utilizzo di tutti i servizi di condivisione e comunicazione presenti.

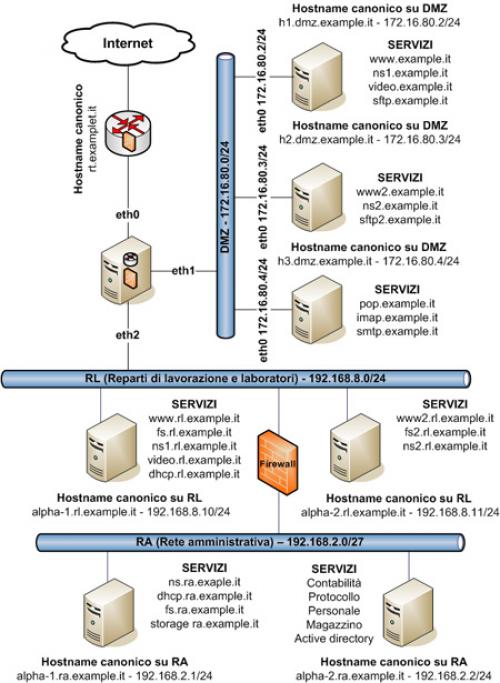

A puro titolo di esempio viene mostrata l'architettura di rete di una azienda di medie dimensioni che mette in evidenza che, in generale, i servizi di rete sono dislocati su più segmenti.

Nella zona denominata DMZ (Demilitarized zone) sono collocati i principali servizi di rete accessibili sia dall'interno che da Internet: questa è l'unica zona accessibile dall'Internet.

I reparti di lavorazione e i laboratori sono attestati sul segmento di rete RL dove sono dislocati i servizi interni necessari al funzionamento della parte produttiva.

Si inserisce poi il segmento RA - rete amministrativa - con i servizi di gestione amministrativa, separati dalla rete RL da un firewall.

Un bastion host, dotato di tre schede di rete, realizza il firewall e il routing tra la DMZ, il segmento RL ed Internet.

In rare occasioni e con le dovute cautele può essere consentito l'utilizzo di tunnel e/o VPN per aprire delle connessioni sui segmenti interni.

Si intuisce pertanto come Il monitoraggio dei servizi di rete, su tutte le zone, sia indispensabile per:

- prevenire attacchi DoS (Denial of Service)

- prevenire intrusioni

- evitare il furto di progetti o documenti

- evitare furti di identità

- evitare attacchi DDoS (Distribuited Denial of Service), ovvero che i computer della propria rete siano utilizzati insieme per attaccare altre reti ritenute dagli hacker più importanti

L'approccio proattivo per la sicurezza dei sistemi può essere vincente

Implementare strumenti IDS (Intrusion Detection System) per rilevare cavalli di Troia, backdoor, spoofing dell'IP, sessioni di hijacking, tentativi di crack delle password è fondamentale.

Per analizzare la sicurezza di un sistema si utilizzano gli scanner di sistema e gli scanner di rete. I primi sono eseguiti localmente e vengono impiegati per individuare eventuali punti di debolezza che consentirebbero ad un utente locale di acquisire privilegi non autorizzati su file o configurazioni non sicure o datate.

Gli scanner di rete vengono invece utilizzati per verificare i punti di debolezza accessibili attraverso la rete. Un amministratore di rete dovrebbe anche eseguire dei rivelatori di scansioni perché anche gli hacker utilizzano gli scanner per acquisire informazioni sul sistema.

Prevenire i Denial of Service e altri attacchi di rete, configurare i principali servizi di rete DNS, FTP, WWW e altri demoni è essenziale per evitare una possibile paralisi della rete aziendale con danni difficilmente quantificabili.

Per questo motivo, accanto agli strumenti proattivi di analisi della sicurezza, si raccomanda di progettare, posizionare e testare uno o più firewall sicuri.

Protezione con adeguati programmi software

La protezione delle singole macchine presenti sulla rete è un aspetto altrettanto importante. Virus, worm, keylogger, pishing, rootkit, adware, botnet, ecc., rappresentano veicoli di contagio che agiscono, anche in modo combinato, a più livelli. Per questo motivo è necessario dotarsi di un prodotto che incorpori moduli di protezione cooperanti come:

|

Moduli di protezione cooperanti

|

|

| Antivirus File |

Firewall bidirezionale |

| Antivirus Mail |

Prevenzione intrusioni |

| Antivirus Web |

Anti-spam |

| Antivirus IM |

Anti-pishing |

| Controllo applicazioni |

Anti-banner |

| Difesa proattiva |

|